Seguramente ya conoces qué es la ofuscación de software, para ponérselo más complicado a terceros con malas intenciones. Pues bien, también existe la ofuscación de hardware, para proteger estos medios físicos. Aquí te mostraremos qué es y qué técnicas se pueden aplicar para ello.

Índice de contenidos

Te puede interesar conocer más detalles sobre seguridad Zero Trust en hardware

Los primeros casos conocidos de ofuscación de hardware datan de la década de 1960s, cuando IBM trató de ocultar sus CPUs para mainframes para evitar que los competidores pudieran obtener información, mediante opcodes ocultos. De ese modo, mantendrían la ventaja competitiva sin que nadie conociese sus «secretos».

¿Qué es la ofuscación de hardware?

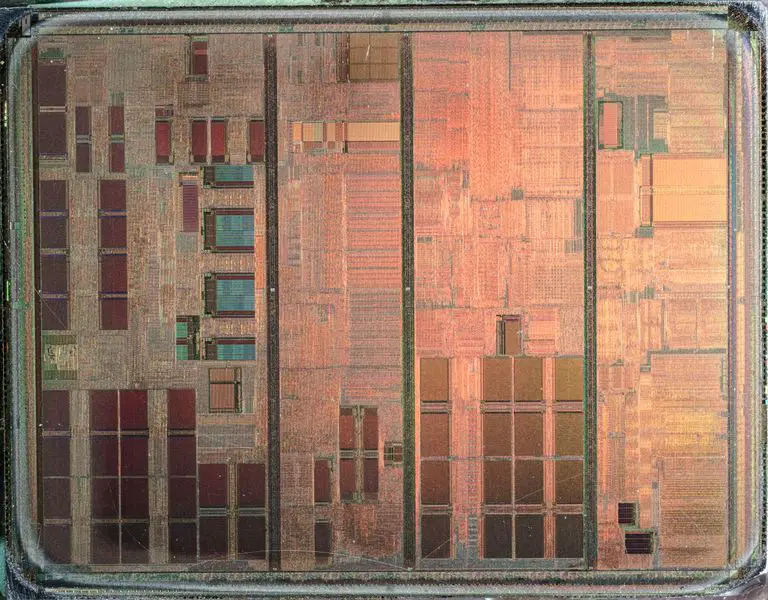

La ofuscación de hardware es una técnica de seguridad que altera el diseño o la estructura del hardware electrónico para disfrazar su verdadera función, lo que dificulta enormemente que terceros puedan realizar ingeniería inversa para crear chips clónicos sin autorización (como ocurría en el pasado) o para conocer los secretos de sus contrincantes. Es decir, es un proceso modifica intencionalmente la arquitectura del hardware para que resulte confuso o ininteligible para posibles atacantes.

Tipos de ofuscación de hardware

Existen dos tipos principales de ofuscación de hardware según el objetivo que se quiera conseguir:

- Ofuscación a nivel lógico: se enfoca en las puertas lógicas y sus interconexiones dentro del circuito.

- Ofuscación a nivel arquitectónico: modifica la estructura general y la organización del diseño del hardware.

La ofuscación no simplemente etiqueta la propiedad, su objetivo es bloquear directamente el acceso no autorizado o la comprensión de la función del hardware.

Con el aumento de las prácticas de diseño de IP cores para circuitos integrados complejos como los SoC, ha crecido la demanda de protección de hardware. Las principales preocupaciones en este dominio incluyen el uso no autorizado de IP, la ingeniería inversa para crear circuitos integrados falsificados y las alteraciones maliciosas del hardware (como la inserción de lo que se conoce como hardware trojans o troyanos de hardware).

Tipos de métodos de ofuscación

La ofuscación de hardware se puede dividir en métodos pasivos y activos:

- Ofuscación pasiva: emplea técnicas que dificultan el análisis del hardware, pero no responden activamente a los ataques.

- Ofuscación activa: implica mecanismos que pueden detectar y responder a posibles ataques, como la autodestrucción o el cifrado cuando se está tratando de realizar algún tipo de análisis del circuito. Tanto los métodos de ofuscación activos como los pasivos se pueden aplicar en diversas etapas, desde el nivel de puerta hasta el nivel de transferencia de registros, para proteger núcleos IP suaves, firmes y duros. Además, las técnicas de ofuscación ayudan a proteger los circuitos integrados contra la clonación y la falsificación durante el proceso de fabricación.

En conjunto con la ofuscación, la marca de agua de hardware ofrece una capa adicional de seguridad, marcando el hardware para disuadir el uso no autorizado y sirviendo como una defensa secundaria contra la copia ilegal.

¿Qué es la marca de agua en el hardware?

La marca de agua de hardware, o hardware watermarking, es una técnica utilizada para proteger la propiedad intelectual (IP) dentro de diseños de hardware, particularmente núcleos complejos de procesamiento. Al incrustar marcas ocultas en el diseño del núcleo, protege contra el uso no autorizado, la piratería y la falsificación. Algo como lo que se conoce como chip art, y que se utilizaba en el pasado para ver si era un chip genuino durante los años 80s.

Las marcas de agua se pueden insertar en varias etapas del proceso de diseño, como durante la síntesis de alto nivel (HLS) o el diseño de nivel de transferencia de registros (RTL).

Técnicas de marcado

Las técnicas comunes incluyen:

- Marca de agua de una sola fase: se incrusta en una fase específica del diseño, a menudo durante la asignación de registros. Esto implica agregar restricciones al diseño, que pueden codificarse utilizando técnicas binarias o multivariables.

- Marca de agua de múltiples fases: se insertan en múltiples fases del diseño, como la programación, la asignación de hardware y la asignación de registros. Este enfoque ofrece una mayor seguridad, pero más caro y complejo.

Al emplear estas técnicas, la marca de agua de hardware proporciona una poderosa herramienta para proteger valiosos núcleos de IP y garantizar la integridad de los diseños de hardware.

Comenta con dudas, sugerencias, o impresiones sobre el artículo