Esta es una noticia que no esperábamos: AMD ha sacado un parche en forma de drivers para solucionar 4 vulnerabilidades en sus GPUs.

Si todavía no habéis actualizado vuestras GPUs AMD, es buen momento para hacerlo. Al parecer, los drivers Radeon 20.1.1 suponen un parche para tapar 4 vulnerabilidades de seguridad importantes que afectan a las tarjetas gráficas Radeon. Esto no lo veréis en el «changelog«, pero lo sabemos por Talos Intelligence. Os contamos todo, a continuación.

AMD Radeon 20.1.1: una actualización con sorpresa

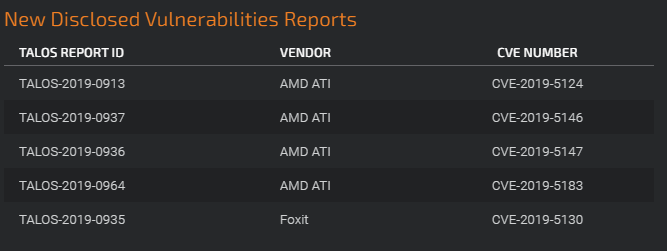

Hemos sabido de esta noticia por el grupo Cisco Talos Intelligence, uno de los equipos de inteligencia de amenazas comerciales más grande del mundo compuesto por investigadores, analistas e ingenieros de primerísimo nivel. En su página web podemos ver los reportes por vulnerabilidades de forma actualizada.

En ellos aparece AMD ATI, haciendo referencia a los drivers Radeon 20.1.1, que están especificados como CVE-2019-5124, CVE-2019-5146, CVE-2019-5147 y CVE-2019-5183. Esta clase de ataques aprovechan una vulnerabilidad que hay en el archivo de AMD Radeon «ATIDXX64.dll«, que deniega el servicio o la ejecución remota del código.

Este vector de ataque se puede usar para atacar un equipo que actúe de host desde una simple máquina virtual. Esto haría posible atacar la vulnerabilidad desde una página web, mediante WebGL. Las vulnerabilidades fueron probadas en una máquina virtual VMware con Radeon RX 550 y Windows 10 de 64 bits.

Sin embargo, el compilador shader de AMD que tiene la RX 550 comparte una base de código común en todas sus GPUs recientes que soporten DirectX12. Todas las vulnerabilidades tendrían un vector común de ataque: un código share que estaría diseñado para hacer atacar bugs el compilador shader.

La aceleración de gráficos de VMWare te permitiría ejecutar gráficos 3D en máquinas virtuales, transfiriendo información de la GPU del host a la máquina virtual. El código del shader se compila utilizando el controlador de gráficos del sistema operativo del host, por lo que genera una gran oportunidad para atacar.

Los 3 primeros CVes son variaciones de un propuesta similar que permite que un código shader malformado crashee el controlador de gráficos, que en una situación de máquina virtual, crashearía el software de la máquina virtual.

La última vulnerabilidad de todas es la más seria porque permite una ejecución del código remoto. Esto significaría poder ejecutar métodos vTable, que da todo el control sobre el flujo del código, en vez de fallar con un error.

Actualizad a Adrenalin 20.1.1

Tranquilos, todas las vulnerabilidades han sido arregladas con el parche de AMD que viene con los drivers Adrenalin 20.1.1. A pesar de que AMD es una empresa transparente anunciando sus vulnerabilidades, no veremos esto en el «changelog«.

Por tanto, os recomendamos instalar estos drivers porque estaréis expuestos a ataques sólo por el hecho de tener la versión anterior.

Te recomendamos las mejores tarjetas gráficas del mercado

¿Qué os parece esta noticia? ¿Tenéis GPU AMD?