Estos últimos días, el buzón de Intel ha estado prácticamente en llamas. Se han descubierto fallas de seguridad graves en sus procesadores y la comunidadestá patas arriba expectante a ver cómo lo van a solucionar. Pero, ¿y qué nos importa a los usuarios? Hoy te vamos a explicar cómo te afecta y qué hacer para detectar si tu CPU Intel es débil a las vulnerabilidades MDS.

En este artículo vamos a estudiar brevemente qué son estas famosas vulnerabilidades y por qué te deberían importar su existencia. Revisaremos un poco de cómo descubrirlas y cómo afectan a tu ordenador y, por último veremos cómo saber si estás en buen puerto o el peligro te acecha.

Vulnerabilidades MDS: Intel en jaque

Intel la ha vuelto a hacer. Si vienes de un futuro cercano, posiblemente esto ya sea parte de historia de la informática y lo recuerdes todo como un bache en el historial del equipo azul. No obstante, para los que sufrimos la actualidad, estamos en vilo por saber cómo se soluciona.

Como ya hemos cubierto en las noticias, los procesadores Intel están bajo lupa ya que un grupo de investigadores han descubierto una serie de problemas graves. Estas fallas del procesador son las denominadas ‘vulnerabilidades MDS’ (Micro-architectural Data Sampling o Muestreo de Datos de Micro-arquitectura en español).

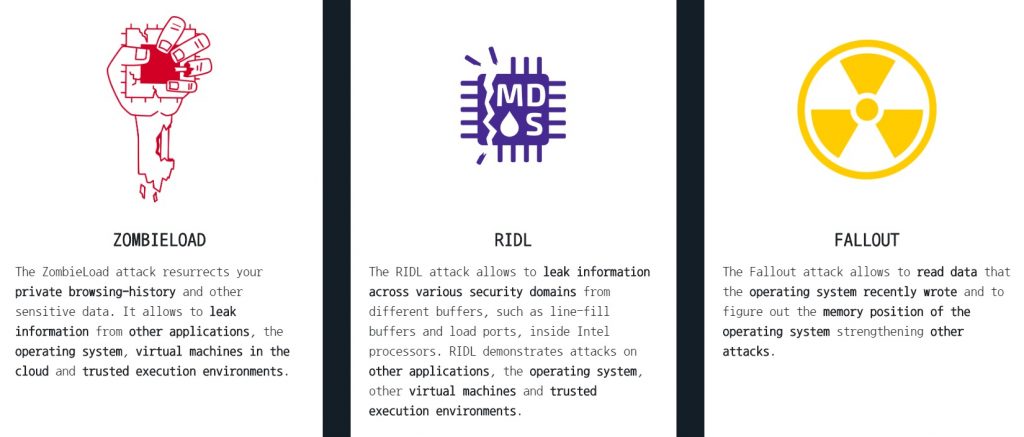

Las cuatro fallas bajo este nombre aprovechan las ejecución especulativa que hace casi una década Intel instaló en sus procesadores, aunque hoy parece que esto les está jugando en su contra. Las vulnerabilidades MDS son:

- CVE-2018-12126 Micro-architectural Store Buffer Data Sampling (MSBDS)

- CVE-2018-12130 Micro-architectural Fill Buffer Data Sampling (MFBDS)

- CVE-2018-12127 Micro-architectural Load Port Data Sampling (MLPDS)

- CVE-2019-11091 Micro-architectural Data Sampling Achacable Memora (SUMID)

Como era de esperar, Intel está moviendo tierra y mar para arreglar estos problemas y aún no sabemos cómo repercutirá a la hoja de planes que la empresa tenía para los próximos años. Seguramente, tendrán que cambiar el diseño de las arquitecturas de los futuros procesadores y volver a pelear por la confianza de los usuarios.

Comprendiendo las vulnerabilidades

Estas vulnerabilidades explotan las fallas de lo que conocemos como la ‘ejecución especulativa’ de los procesadores Intel. A grandes rasgos, podríamos decir que esta funcionalidad produce que el procesador trabaje con datos cuya fiabilidad desconoce, por lo que es una vía de explotar el sistema.

En esencia, estos ataques aprovechan los buffers de memoria del procesador o incluso los hilos de datos para poder alcanzar información sensible (contraseñas, conexiones, información personal…). Podéis aprender más detalladamente el problema de las vulnerabilidades MDS en este vídeo de Red Hat Videos (inglés). La explicación es muy visual y explicativa:

La empresa californiana introdujo estas «mejoras» en 2011 y, según dicen algunas fuentes, los procesadores creados desde ese año pueden haber estado sufriendo de dichos ataques sin siquiera darse cuenta.

Es posible que este sea una de las peores crisis que ha sufrido la empresa, ya que incluso han recomendado apagar totalmente el Hyper-Threading o Multi-Hilo en sus procesadores. Si crees que no es muy grave, puesto que están parcheando las fallas, no deberías estar tan confiado/a. El núcleo del problema reside en que estas vulnerabilidades son provocadas por cómo está creada la arquitectura Intel, por lo que no se puede arreglar, tan solo evitar.

Cómo combato las vulnerabilidades MDS

Como hemos comentado en el apartado anterior, las vulnerabilidades MDS son fallas de la arquitectura Intel, por lo que los usuarios no podemos solventarlo. Incluso comprando un procesador Intel nuevo también estaríamos bajo el mismo peligro, así que todo recae en lo que hagan las empresas.

Por ejemplo, Intel recomienda apagar el Multi-Hilo y está sacando parches poco a poco para proteger a sus procesadores. Por otro lado, empresas como Apple, Google o Microsoft han blindado sus aplicaciones y Sistemas Operativos para combatir estos ataques.

Si eres un usuario AMD no tienes de qué preocuparte, puesto que la empresa ha afirmado que su arquitectura es inmune a las vulnerabilidades MDS. Sin embargo, no descartamos que AMD sufra de sus propias fallas de arquitectura que aún no han sido descubiertas, por lo que deberías estar siempre enterado de las últimas noticias sobre el medio.

Lo mejor que tú, como usuario/a, puedes hacer es mantenerte bien informado sobre las últimas noticias y comprobar las actualizaciones de software y firmware. Dado que es un problema de grandes escalas, las actualizaciones llegarán progresivamente comenzando por los procesadores más nuevos y relevantes. Si tienes un procesador más antiguo es probable que se demoren varios días, pero no te preocupes, han de llegar.

En el tiempo muerto, te recomendamos usar la aplicación MDS Tool para ver si tu procesador es vulnerable y para comprobar, tras una actualización, si se ha arreglado. Hay que recalcar que los parches solventan algunos problemas con micro-código nuevo, pero no son cambios sin repercusión. En otras noticias mostrábamos los benchmarks de diversos procesadores donde la reducción de rendimiento era desde mínima, hasta caídas del 20% en rendimiento.

La herramienta MDS Tool

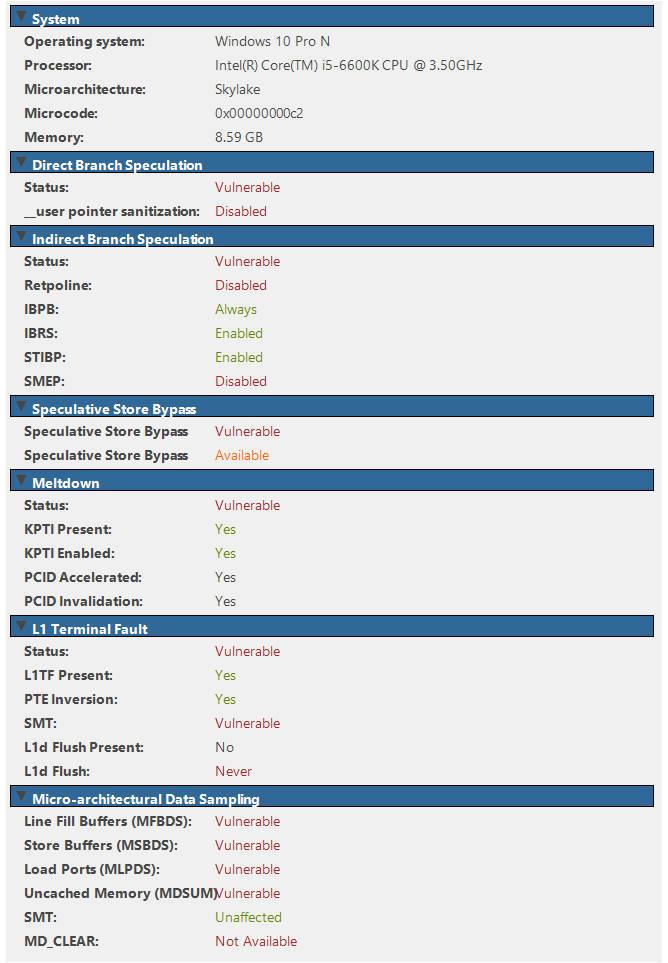

Para estar al tanto del estado de tu equipo te recomendamos usar este programa, el cual se actualizó recientemente para cubrir también las vulnerabilidades MDS. Esta herramienta toma la información de tu procesador y memoria RAM y realiza un diagnóstico para comprobar a qué está expuesto el sistema. El programa funciona tanto para Windows como para Linux.

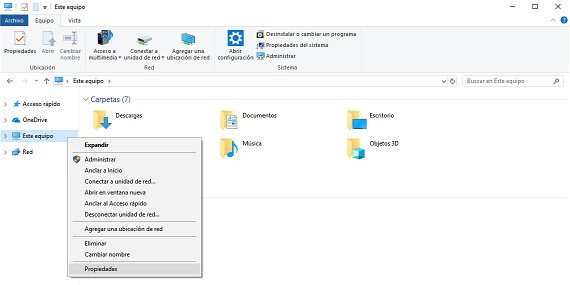

Tras instalarse, dejará un archivo comprimido en formato zip con dos ejecutables, uno para procesadores de 32 bits y otro para 64 bits. Para conocer los bits de tu procesador puede abrir el explorador de archivos, pulsar clic derecho sobre ‘Equipo’ y pulsar propiedades. Aparecerá una ventana con las características básicas del sistema, entre ellas los bits del procesador.

Tras realizar esto, tendremos que iniciar el ejecutable correspondiente a los bits que tengamos de procesador y se nos abrirá una ventana con la información acerca de los posibles debilidades que tengamos. En el apartado final podremos ver si nuestro equipo ya está a salvo de las vulnerabilidades MDS o sigue estando bajo peligro.

Aquí os dejamos un ejemplo del procesador de un compañero del equipo antes y después de la última actualización de Windows:

|

|

Como podemos ver, el procesador está expuesto a diferentes vulnerabilidades y con la actualización de firmware se ha solventado una de ellas. No obstante, dado que es un procesador de varias generaciones antiguas, no está en la prioridad del calendarios de parches sobre vulnerabilidades MDS.

El futuro de Intel

Estamos cruzando ahora mismo uno de los momentos más comprometidos de la empresa californiana. El año pasado ya se descubrieron Spectre y Meltdown y tan solo un año después sufrimos más problemas, esta vez provenientes de la arquitectura en sí.

Con la futura generación de 10 nm de Intel intuimos que estos problemas se desvanecerán, pero eso no son exactamente buenas noticias para la empresa. Con un problema tan grave y tan profundo, significará que hasta que no cambiemos a una arquitectura nueva no estaremos a salvo y, para estar seguros, no podremos aprovechar todo el potencial de los procesadores.

Te recomendamos la lectura de los mejores procesadores.

Desde luego, la jugada de la que Intel se aprovechó hace unos años no le ha salido barata. Y como era de esperar, muchas personas ya han perdido la confianza en Intel y, junto al anuncio de Ryzen 3000 a la vuelta de la esquina, están pensando en darle un voto de confianza a AMD.

Las próximas semanas estaremos especialmente atentos a las fuentes e informaremos de cualquier información relevante sobre las vulnerabilidades MDS. Estate al loro con las noticias para saber de primera mano qué has de hacer cuando tu equipo esté en peligro.

¿Qué piensas de Intel ahora mismo? ¿Seguirás comprando procesadores de la marca? Coméntanos abajo tusideas. Y Recuerda que la Computex 2019 está a punto de comenzar, no te pierdas ni una sola noticia.