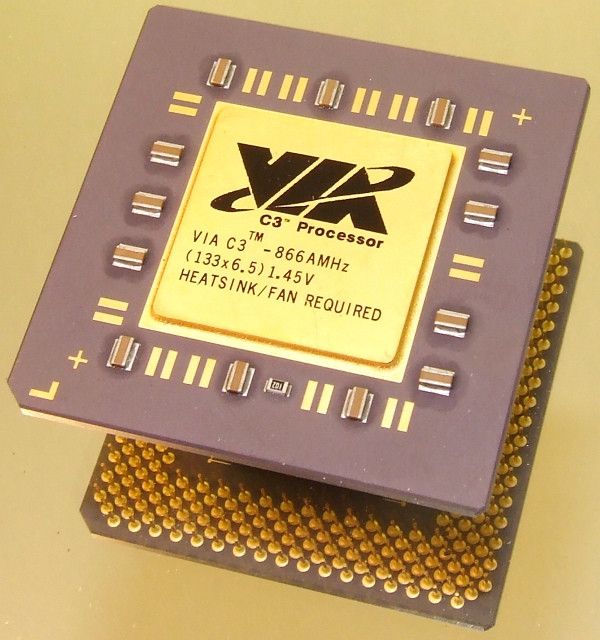

Los procesadores VIA C3 probablemente constituyen una cantidad ínfima de la cuota de mercado del PC de sobremesa, y sus fabricantes comercializan el chip sólo en equipos pre-armados como cabinas de señalización digital, cabinas de información, máquinas expendedoras de billetes, cajeros automáticos, etc. (que no necesitan mucha potencia de procesamiento).

Tener acceso a privilegios de root en Linux en una máquina con CPU VIA C3 es muy sencillo

En la conferencia Black Hat 2018, el investigador de seguridad Christopher Domas descubrió que obtener acceso a privilegios de root en Linux en una máquina con procesadores VIA C3 «Nehemiah» es ridículamente fácil. »Simplemente teclea «.byte 0x0f, 0x3f» (sin comillas) en cualquier CLI de Linux en modo usuario, y ¡voila! Ahora eres el usuario root de ese sistema.»

Domas llama a esto su propio iddqd (el código cheat para el «Modo Dios» en «Doom»). Esta puerta trasera, probablemente colocada por los propios diseñadores del procesador, colapsa completamente el sistema de privilegios basado en anillo del sistema operativo y eleva a los usuarios y aplicaciones desde el espacio de usuario del anillo-2 (y superior) al anillo 0 (raíz). Es una explotación de un shadow-core, un procesador RISC oculto dentro de C7, que gestiona la puesta en marcha, el funcionamiento y el almacenamiento de claves de los núcleos x86. Intel y AMD también tienen ‘shadow-cores’ con funciones similares.

[irp]Así de fácil sería ser usuario root en Linux bajo un procesador VIA C3, demostrando lo vulnerable que podría ser manipular los equipos que vienen con esta clase de chips, el desafío seria primero acceder a las máquinas y equipos que lo ejecutan, esa ya es otra historia.