La Zero Trust Security es un nuevo paradigma de seguridad que está cada vez más presente en multitud de servicios de software. En cambio, también se puede aplicar al hardware, aunque parezca un poco extraño. Aquí aprenderás qué es ese nuevo paradigma de ciberseguridad y cómo aplicarlo al hardware.

Índice de contenidos

¿Qué es Implicit Trust Security?

El concepto de Implicit Trust Security se refiere a la confianza implícita que se otorga a ciertos elementos o sistemas sin requerir una verificación explícita. Se basa en la premisa de que ciertos componentes o entidades son considerados confiables por defecto y no se someten a un escrutinio exhaustivo.

A menudo, la confianza implícita se establece en relación con elementos como software, hardware, sistemas operativos, proveedores de servicios o terceros.

Sin embargo, la confianza implícita puede plantear riesgos en la seguridad informática. Si se otorga confianza sin una verificación adecuada, existe la posibilidad de que los elementos o sistemas confiables puedan ser comprometidos o explotados por atacantes.

¿Qué es Zero Trust Security?

Zero Trust Security (Seguridad de Confianza Cero) es un enfoque que se basa en la premisa de que no se debe confiar automáticamente en ningún usuario, dispositivo o sistema, incluso si están dentro de la red corporativa. En lugar de confiar en una arquitectura de seguridad basada en la confianza implícita, Zero Trust debe verificar y validar todas las interacciones.

El principio fundamental de Zero Trust es que todos los recursos y activos deben ser considerados no confiables por defecto y se debe requerir una autenticación y autorización constante para acceder a ellos. Esto se logra mediante el uso de varias tecnologías y controles de seguridad, que pueden incluir:

- Autenticación multifactorial (MFA): requiere múltiples formas de autenticación, como contraseñas, códigos de verificación enviados por mensaje de texto o aplicaciones móviles, huellas dactilares o reconocimiento facial, antes de otorgar acceso a los usuarios.

- Segmentación de red: divide la red en segmentos más pequeños y restringe el acceso entre ellos. De esta manera, incluso si un dispositivo o usuario es comprometido en un segmento de red, se limita la propagación del ataque a otros segmentos.

- Control de acceso basado en políticas: se implementan reglas y políticas de acceso granulares para determinar quién puede acceder a qué recursos y bajo qué condiciones. Se utiliza un modelo de privilegio mínimo, lo que significa que los usuarios solo tienen acceso a los recursos necesarios para su trabajo y no se les otorga acceso indiscriminado.

- Monitoreo y análisis continuo: se lleva a cabo un monitoreo constante de las actividades de los usuarios, los dispositivos y los sistemas para detectar cualquier comportamiento anómalo o indicio de actividad maliciosa. Esto permite una respuesta rápida y mitigación de amenazas.

El enfoque Zero Trust reconoce que la seguridad no se puede garantizar solo en función de la ubicación o el contexto, como estar dentro de la red corporativa. Por este motivo, es mucho más seguro que la Implicit Trust Security que expliqué anteriormente.

El hardware como foco de vulnerabilidades

Durante años se ha estado prestando atención solo al software, en cuanto a seguridad y auditorías se refiere. Sin embargo, el hardware vulnerable ni se tenía en cuenta. Actualmente, con vulnerabilidades como Row Hammer, Spectre, Metldown, etc., se ha visto que también tiene vulnerabilidades o debilidades como el software. Estas vulnerabilidades pueden permitir a los atacantes acceder, manipular o controlar el hardware de manera no autorizada, lo que puede llevar a la violación de la confidencialidad, integridad o disponibilidad de los datos o sistemas.

Existen diversas formas en las que el hardware puede presentar vulnerabilidades:

- Diseño inseguro: algunas vulnerabilidades pueden estar presentes en el diseño mismo del hardware, como puertas traseras, Hardware Trojan, o fallos en la implementación de protocolos criptográficos. Estas vulnerabilidades pueden ser explotadas por atacantes para eludir controles de seguridad o acceder a datos sensibles.

- Firmware comprometido: el firmware es el software de bajo nivel que controla el funcionamiento del hardware. Si el firmware está comprometido o contiene vulnerabilidades, los atacantes pueden aprovecharlas para obtener acceso no autorizado al hardware y a los datos que maneja.

- Exploits y ataques físicos: algunas vulnerabilidades de hardware pueden ser explotadas mediante ataques físicos, como el robo de dispositivos, el análisis de tráfico eléctrico o la inyección de señales electromagnéticas para extraer información confidencial o alterar el funcionamiento del hardware.

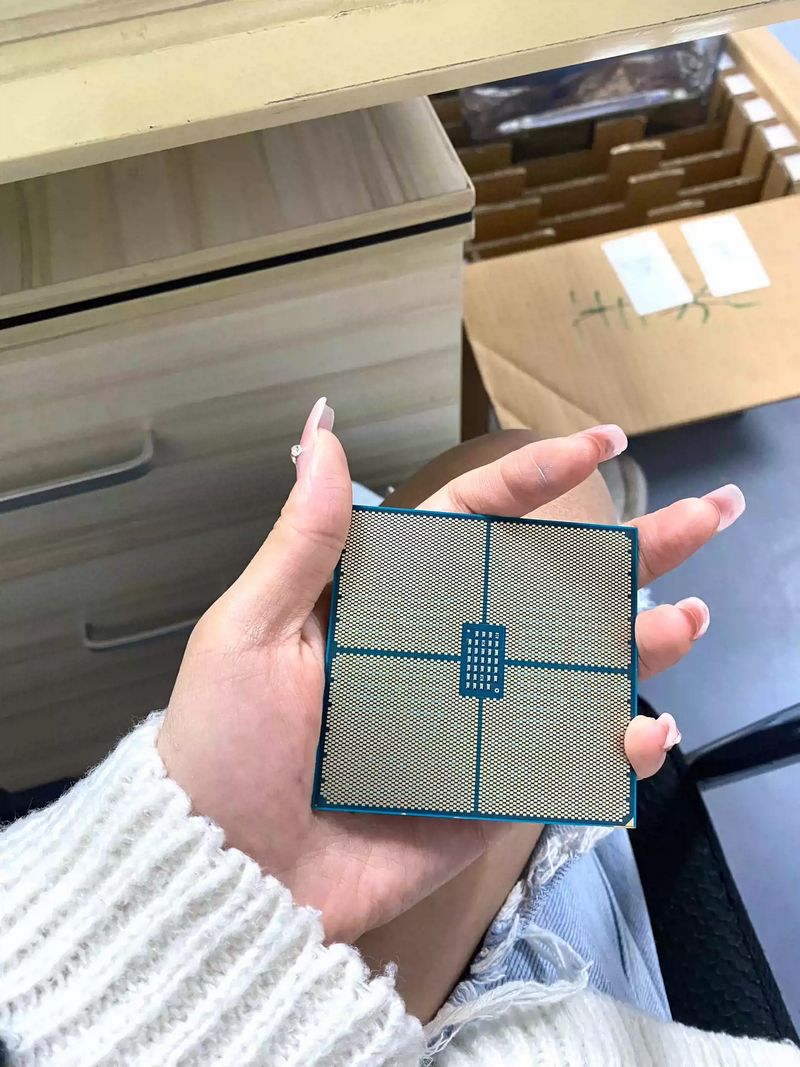

- Componentes de terceros: Si los componentes de hardware utilizados en un sistema son fabricados por terceros no confiables o no se verifican adecuadamente, pueden contener vulnerabilidades que podrían ser aprovechadas por atacantes.

Es importante destacar que las vulnerabilidades de hardware pueden afectar una amplia gama de dispositivos, desde computadoras y servidores hasta dispositivos móviles, dispositivos IoT (Internet de las cosas) y dispositivos integrados en infraestructuras críticas…

Zero Trust Security aplicada al hardware

El enfoque Zero Trust Security también se está aplicando al hardware para mejorar la seguridad de los productos. Esto implica cambiar el paradigma de confiar automáticamente en el hardware interno hacia un enfoque más riguroso que requiere autenticación y verificación constante. Por ejemplo, se pasa de confiar en el bus de hardware como indicador de legitimidad del acceso a un enfoque de confianza cero. Sin embargo, asumir que las señales o bits provienen de la fuente correcta puede ser peligroso.

Este enfoque proactivo busca minimizar la incertidumbre y se ha vuelto relevante debido a los crecientes problemas de seguridad y los costos asociados a ellos. Anteriormente, se confiaba en la ubicación física o proximidad para determinar la confianza, pero ahora se busca implementar un modelo de confianza cero que permita trabajar desde cualquier lugar sin depender exclusivamente de una VPN.

A medida que los ataques se vuelven más sofisticados, las defensas también deben ser más avanzadas. Se están utilizando soluciones como SPDM (Security Protocols and Data Models) de DMTF, que permite la autenticación e identificación de hardware, así como la verificación del firmware para detectar modificaciones.

Esto mejora la seguridad al interactuar entre los componentes del hardware, similar a cómo se utiliza TLS/SSL sobre HTTP (HTTPS). Además, se pueden combinar estas soluciones con capas adicionales de seguridad, como la integridad de los datos y el cifrado. Estas medidas pueden aplicarse tanto a los enlaces entre la memoria y las unidades de procesamiento como a las comunicaciones entre las propias unidades de procesamiento, como aceleradores o GPU.

Algunos diseñadores de hardware ya están trabajando en tecnologías que utilizan identificadores inmutables dentro de los diseños, eliminando la necesidad de intervención del software y asegurando la implementación de la seguridad a través del hardware mismo.

También te puede interesar conocer cuáles son los mejores procesadores del mercado que han sido diseñados para no ser vulnerables a Spectre y Meltdown.

Inconvenientes

Es cierto que el hardware y el software presentan diferencias significativas, lo que dificulta la aplicación directa de un modelo Zero Trust Security al hardware. Sin embargo, muchos de los principios de seguridad que se aplican al software también pueden ser implementados en el hardware.

A pesar de esto, actualmente no se están aplicando estos principios en el hardware. La razón principal es que introducen mayor latencia y aumentan los costes. Esto se debe a que se requiere autenticación en los buses, lo que conlleva un aumento en la cantidad de ciclos necesarios para completar una operación. Además, la implementación de medidas de seguridad en el diseño del hardware agrega complejidad y costos adicionales.

En muchos casos, también sería necesario modificar el software existente para adaptarlo a estas medidas de seguridad, más costes en tiempo y dinero.

Es importante tener en cuenta que las modificaciones requeridas en el sistema serían significativas. Por ejemplo, se debería garantizar que un ataque de arranque en frío (cold boot attack) no pueda aprovecharse cuando se reinicia el sistema y se mantienen datos sensibles en la memoria. Además, se deberían implementar sistemas de verificación por hardware para confirmar la legitimidad de las señales o accesos, lo que implicaría aplicarlo en todas las rutas de datos posibles, como CPU-RAM, CPU-GPU, entre otras.

Asimismo, se debería asegurar el aislamiento físico de los procesos y prevenir el acceso no autorizado a los datos en memoria. El aislamiento de las funciones de seguridad de otras funciones también sería un punto importante, pero esto podría requerir duplicar unidades o buses en algunos casos, para evitar el transporte de datos sensibles junto con datos inofensivos.

Por último, se debería proteger el eslabón más débil del sistema. Esto implicaría rediseñar el hardware en cuanto a la parte de depuración, ya que muchas de las funciones de depuración podrían ser utilizadas con fines inapropiados.

¡No olvides comentar!