Se ha revelado una nueva vulnerabilidad grave de Intel, la cual debe ser subsanada con urgencia.

Intel es salpicada una vez más por otra vulnerabilidad que permite el ataque con acceso físico para obtener el control del firmware del sistema cuando el PC se reanuda desde suspensión. Esto provocaría pérdida de datos, privilegios y otros motivos más graves.

Nueva vulnerabilidad de Intel «Sleep Attack»

Esta vulnerabilidad afecta a un PC con CPU Intel que está suspendido y vuelve a reanudarse. Cuando suspendemos Windows/Mac, la CPU se apaga, pero la memoria RAM está encendida por lo que la CPU se enciende cuando percibe la orden de activarse.

Justo en esta transición de suspensión a encendido, el firmware ve que la DRAM tiene energía y se omiten algunos bits de código. Esta omisión permite al atacante realizar un intercambio del código de nuestro firmware a su propio código. Una vez realizado esto, ejecutan su código y pueden hacer lo que quieran con nuestro PC.

La verdadera dificultad de ello es que requiere el acceso físico, por lo que no es posible hacerlo de forma remota. De este modo, se pueden hacer con el control de nuestro PC sin necesidad de una contraseña, aprovechando que no estamos frente a él.

Según Trammell Hudson, un ejemplo al uso sería el siguiente.

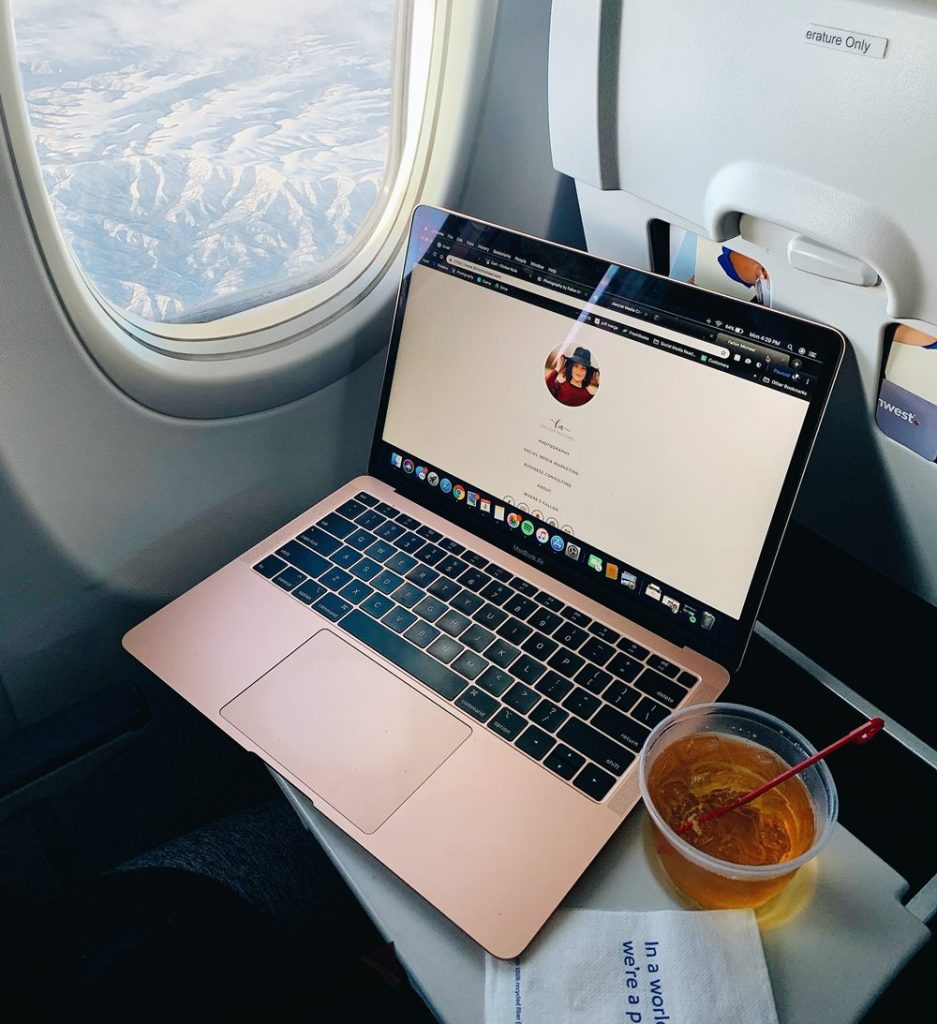

La mayoría de viajeros cierran su portátil durante el descenso, entrando en suspensión S3. Si el dispositivo es tomado por «adversarial agency» una vez que aterriza, las claves de encriptado del disco todavía están en la memoria.

El adversario puede quitar la cubierta inferior y conectar un emulador flash en el sistema, activando la máquina y obteniendo su firmware. Este firmware puede escanear la memoria para localizar el proceso de la pantalla de bloqueo del sistema operativo y deshabilitarlo, para luego permitir que el sistema se reanude sin problemas. Sin embargo, ahora tienen acceso al dispositivo y a toda su información, sin necesidad de tener la contraseña.

Esta vulnerabilidad es conocida como CVE-2020-8705 y requiere el acceso físico. Es cierto que el método de ataque es un poco complicado, pero cabe destacar que puede ocurrir y existe este exploit.

Así que, para solucionar este problema, se debe parchear el sistema operativo y asegurarnos de que nadie accede de forma física a nuestro equipo. Se menciona que la clave está en que el usuario esté presente para evitar esto.

Según hemos podido saber, ya se ha producido anteriormente un ataque de este tipo, por lo que no es tan inverosímil como parece. Y es que volver de un estado de suspensión S3, equivale a un reinicio frío para la CPU, habiendo muchas tareas que deben ser reordenadas.

Por otro lado, la clave podría estar en el BIOS Lock Enable (BLE), que es un registro que reestablece su valor predeterminado después de un restablecimiento del sistema. Si la BIOS no lo vuelve a configurar salido de la suspensión, cualquier código que se ejecute podría sobreescribir el firmware.

Este problema afecta tanto a Mac, como a Windows.

Te recomendamos los mejores procesadores del mercado

¿Qué opinas sobre esta vulnerabilidad?